Практика управления информационной безопасностью

>

Информационная безопасность

>

Теория

>

Меры и средства защиты информации

Меры и средства защиты информации

Documents :

-

2014-09-22 12:38:35Информационная безопасность: экономические аспекты Отечественный ИТ-рынок в последние несколько лет динамично развивается, по оценкам экспертов его

-

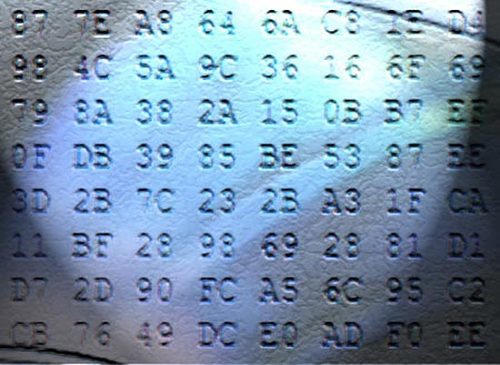

2014-09-22 12:33:33Практика выбора IPC для защиты от внутренних угроз Защита корпоративной информации от внутренних угроз в последние годы переросла из модного тренда

-

2014-09-22 12:18:59Программные решения для выявления и предотвращения утечек конфиденциальных данных Озабоченность бизнеса проблемами внутренней IT-безопасности и

-

2014-09-22 11:22:21Аутсорсинг ИБ – естественна ли потребность? Тема аутсорсинга ИБ в последнее время активно набирает популярность в профессиональном сообществе

-

2014-09-22 09:52:38Аудит безопасности информационных систем В статье обобщается практика проведения аудита безопасности информационных систем (ИС), дается понятие

-

2014-09-21 19:39:35Защита персональных данных в информационных системах Согласно статье 25 закона «О персональных данных», информационные системы предприятий

-

2014-09-02 05:31:03Пассивные и активные средства защиты информации В соответствии с требованиями СТР ВС-96 использование ВТ, устанавливаемой для обработки секретной

-

2014-09-01 19:43:12Защита информации в компьютерных системах - слагаемые успеха Прогресс подарил человечеству великое множество достижений, но тот же прогресс породил

-

2014-09-01 19:26:29Информирован - значит защищен Обеспечение информационной безопасности (ИБ) банков – тема, не теряющая своей актуальности вот уже многие годы. Она

-

2014-09-01 18:44:01Защита информации при выходе за пределы охраняемой зоны Безбумажная информатика дает целый ряд преимуществ при обмене документами (указами,

-

2014-09-01 18:42:20Основы криптографической защиты электронных документов Совершенно очевидно, что обмен документами в электронном виде возможен лишь в том случае,

-

2014-09-01 18:41:09Технология применения цифровой подписи Чтобы поставить ЦП под конкретным документом, необходимо проделать довольно большой объем вычислительной

-

2014-09-01 18:30:37Основные способы злоумышленных действий в системе обмена электронными документами Общепринятой является следующая модель аутентификации, в которой

-

2014-09-01 18:28:21Незаконные операции с пластиковыми картами Систему безопасности и ее развитие невозможно рассматривать в отрыве от методов незаконных операций с

-

2014-09-01 18:26:33Предотвращение незаконных операций с пластиковыми картами Применяемые подразделениями безопасности методы можно разделить на две основные категории.

-

2014-09-01 18:24:30"Нападения" на цифровую подпись Рассмотренная выше модель аутентификации является достаточно абстрактной. Поскольку жизнь всегда разнообразна в

-

2014-09-01 18:18:57Слабые места криптографических систем Мощные, грамотно построенные криптографические системы способны на многое, но нельзя считать их панацеей от

-

2014-09-01 18:16:59Подводные камни управления банковским счетом В последние годы удаленное управление счетом является одной из наиболее быстро развивающихся банковских

-

2014-09-01 18:14:50Как правильно работать с флешкой? Многие пользователи не умеют правильно обращаться с флеш-накопителями и картами флеш-памяти, в простонародье

-

2014-09-01 15:31:30Обзор решений для защиты от утечек информации читать статью в интернете

-

2014-09-01 15:29:17Как защитить сеть: 5 советов 1. Проведите оценку уязвимостей Следует провести аудит системы, оценить уязвимости и риски. Скорее всего, после этого

-

2014-09-01 10:37:06Применение программной системы Digital Security Office для проведения аудита безопасности информационной системы обработки персональных данных

-

2014-09-01 09:46:35Современные проблемы в области информационной безопасности: классические угрозы, методы и средства их предотвращения Проблема защиты информации с

-

2014-09-01 09:44:48Информационная безопасность уходит на аутсорсинг Как считают аналитики ESG Research, рыночная ситуация способствует активному развитию аутсорсинга

-

2014-09-01 06:56:33Видеонаблюдение через интернет убережет от не нужных проблем Еще совсем недавно, буквально несколько лет назад, такое можно было представить лишь в

-

2014-08-29 17:14:29О лицензировании и сертификации в области защиты информации Данная работа представляет собой сокращенный, актуализированный с учетом ряда

-

2014-08-29 17:12:34Нормативно-правовое обеспечение проблем лицензирования и сертификации в области защиты информации Информация играет особую роль в процессе развития

-

2014-08-29 13:31:06Даже неопытный хакер может взломать 8 из 10 крупных компаний Для исследования были выбраны 14 систем крупных государственных и коммерческих

-

2014-08-29 13:29:22Защита информации от несанкционированного доступа в современных компьютерных системах Вечная проблема – защита информации. На различных этапах

-

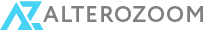

2014-08-28 08:05:04Защита информации. Меры защиты информации Любая коммерческая информация нуждается в защите от несанкционированного доступа извне. Кроме того,