Практика управления информационной безопасностью

>

Информационная безопасность

>

Теория

>

Каналы утечки информации

Каналы утечки информации

Documents :

-

2014-09-23 02:29:59Анализ уязвимостей современных СУБД Как же защитить базы данных от постоянных посягательств различных злоумышленников? Это непростой вопрос, который

-

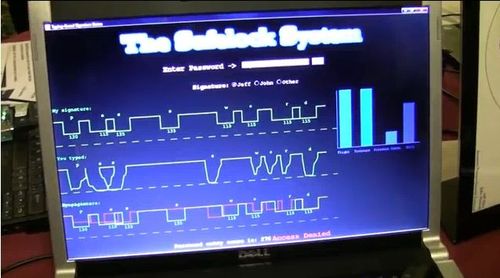

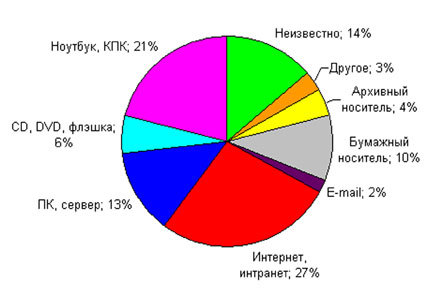

2014-09-23 01:57:02Как сквозь пальцы В основе исследования лежат обнародованные в СМИ случаи намеренной или случайной утечки охраняемой информации. По данным отчета, в

-

2014-09-23 01:39:53Раскрытие информации Ежегодное исследование в сфере управления работой советов директоров, проведенное компанией Thomson Reuters*, выявило

-

2014-09-22 23:37:40Управление рисками: обзор употребительных подходов Обзор подготовлен по материалам учебного курса "Основы информационной безопасности" доктора

-

2014-09-22 21:08:09Каналы утечки информации Основы теории информации. Коммуникационный процесс. Чтобы дать исчерпывающую характеристику реального состояния объекта

-

2014-09-22 10:56:16Самое слабое звено Об атаках с использованием социальной инженерии говорят и пишут давно. Казалось бы, находящиеся «под прицелом» компании должны

-

2014-09-02 05:26:19Система доступа к сведениям, составляющим коммерческую тайну предприятия (фирмы). Важно место в системе организационных, административных,

-

2014-09-02 05:24:45Организация защиты информации от утечки по техническим каналам К защищаемой информации относится информация, являющаяся предметом собственности и

-

2014-09-02 05:16:15Технические каналы утечки информации, обрабатываемой средствами вычислительной техники. В статье приведена классификация технических каналов утечки

-

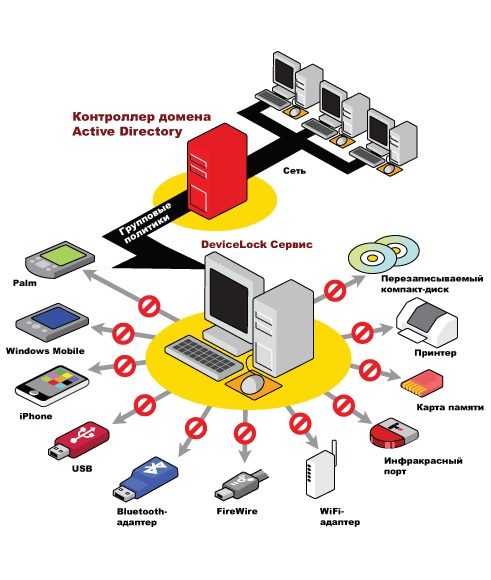

2014-09-01 19:23:51Обзор DLP-решений на российском рынке DLP-решения давно заняли свою нишу на рынке систем информационной безопасности.В настоящее время стандартов,

-

2014-09-01 16:41:40Современные типы закладочных устройств и методы борьбы с ними Наиболее простой и наименее затратный способ получения конфиденциальной информации от

-

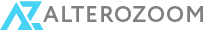

2014-09-01 15:54:57Как защитить DLP-систему от атак? DLP-системы давно зарекомендовали себя на рынке как надежное средство защиты от внутренних угроз. Сегодня они

-

2014-09-01 10:21:04ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В ОФИСЕ Целью информационной безопасности является предотвращение потери важной информации, а также противоборство

-

2014-09-01 09:50:12Почему сотрудники используют для работы личную электронную почту? Нередко сотрудники, пренебрегая правилами компании, используют для работы личные

-

2014-09-01 07:27:14Кибермошенники атакуют мобильные платформы В последнее время отчеты, посвященные вопросам безопасности, все больше внимания уделяют атакам на

-

2014-08-28 10:21:27Выявить и предупредить! Защита информации – комплексная и многосторонняя задача, что определяет существование разных подходов, инструментов и

-

2014-08-28 10:17:20Технические каналы утечки информации Какие существуют технические каналы утечки информации?В физической природе возможны следующие пути переноса

-

2014-08-28 10:13:33Информационная безопасность: основные принципы Одной из самых актуальных проблем компьютерных сетей, является защита и сохранность данных.Принципы

-

2014-08-28 10:01:42Каналы утечки информации Охарактеризовать состояние информации что дома, что на работе можно одним словом: «Воруют». Представив в предыдущей статье

-

2014-08-07 08:07:46Чтобы дать исчерпывающую характеристику реального состояния объекта информационной безопасности в конкретный момент времени, необходимо описать не