Статьи

Документы базы знаний :

-

2014-09-23 00:40:12Ключевые требования к средствам анализа и оптимизации рисков. «BCM-Analyser» Данная статья определяет требования к системам анализа и оптимизации

-

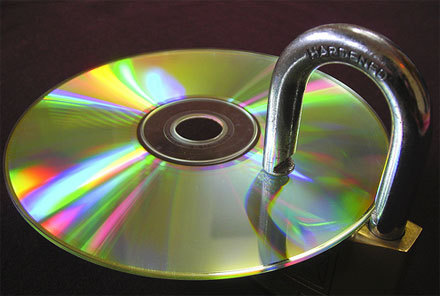

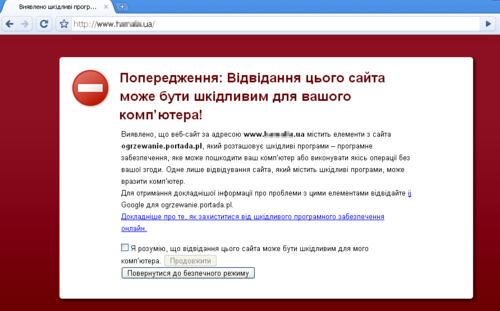

2014-09-22 23:27:48Хождение по сайтам не способствует заражению. Серьезная ошибка Действительно, наивно полагать, что при хождении по всем подряд сайтам не оставит

-

2014-09-22 13:20:27Кевин Митник: поймай меня, если сможешь... Мою философию в двух словах не объяснишь. Это похоже на игру с высокими технологиями, цель которой —

-

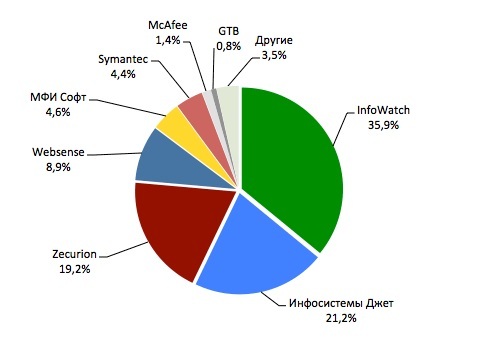

2014-09-22 08:53:46Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России 2012-2014 Информационно-аналитический центр Anti-Malware.ru представляет

-

2014-09-22 08:38:00Безопасность малого и среднего бизнеса: 10 полезных советов Киберпреступность разрастается сегодня как эпидемия, причем основной целью хакеров все

-

2014-09-22 08:14:13Малвертайзинг: как реклама может угрожать безопасности вашего веб-сайта В Интернете постоянно транслируется больше миллиона рекламных объявлений,

-

2014-09-02 05:18:30Угрозы безопасности информации В статье предпринята попытка систематизировать ряд категорий, терминов и определений в области информационной

-

2014-09-02 04:13:28Cuckoo – собственная автоматизированная лаборатория анализа вредоносных файлов Месяц назад портал на моей новой работе был взломан. Руководство

-

2014-09-02 04:05:44Как была взломана Gamma International 3 августа в сабреддите /r/Anarchism некто пользователь PhineasFisher создал тред, в котором сообщил о том, что

-

2014-09-02 04:04:14Как бороться с информационным мусором? В современном мире на всех нас обваливается очень большой поток информации. Одна информация нам нужна, а

-

2014-09-01 20:12:13Расследование инцидентов ИБ Компания GlobalTrust реализует полный комплекс организационных и технических мероприятий по расследованию инцидентов

-

2014-09-01 18:32:58Анализ нарушений, связанных с банкоматами Проблема безопасности банков стоит особенно остро, так как банковская информация, во-первых, представляет

-

2014-09-01 12:18:22Комплексные учебные программы для специалистов информационной безопасности Некоторое время назад, читая лекции по ряду учебных дисциплин для

-

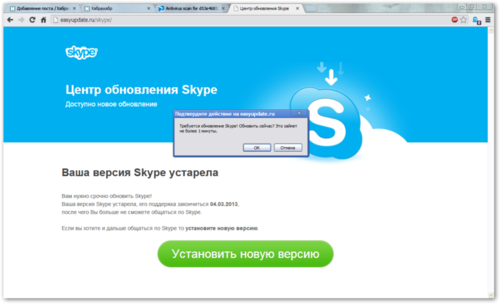

2014-09-01 11:50:49Новый троян с валидной цифровой подписью LLC Mail.Ru маскируется под обновления популярных программ Тихим субботним вечером моя мама мирно серфила

-

2014-09-01 11:50:32Верни мои деньги, банкомат! Бывает такое, что привычная, казалось бы, вещь, встречается с такой изюминкой, после которой начинаешь смотреть на эту

-

2014-09-01 11:00:43Безопасность в беспроводном мире Вы когда-нибудь всерьез задумывались о том, что происходит, когда вы сидите в кофейне и используете ее бесплатную

-

2014-09-01 10:52:29Обеспечение безопасности детей при работе в Интернет Сегодня все больше и больше компьютеров подключаются к работе в сети Интернет. При этом все

-

2014-09-01 07:02:47Россия на третьем месте по количеству утечек конфиденциальной информации Россия заняла третье место в мировом рейтинге утечек конфиденциальной

-

2014-09-01 07:02:44Угрозы безопасности информации Важнейшей стороной обеспечения информационной безопасности является определение и классификация угроз. Угрозы

-

2014-08-29 11:58:33Искусство вторжения: как хакеры угрожают вашему бизнесу и что с этим делать Эксперты уверяют, что по-настоящему защитить ценную информацию

-

2014-08-28 10:03:41Практика управления информационной безопасностью Полагаю, нет необходимости в очередной раз пространно и долго рассуждать о широком применении в

-

2014-07-04 06:52:12

Статья из wikipedia