Документы пользователя Практика управления информационной безопасностью

Базы знаний пользователя-

2014-09-23 02:45:14Персональные данные: основные мероприятия по обеспечению безопасности. При создании информационной системы обработки персональных данных (далее

-

2014-09-23 02:33:01Атака на беспроводные сети. Чуть меньше теории и чуть больше практики В общих чертах теорию и процесс атаки хорошо описал юзер n3m0 в своих статьях

-

2014-09-23 02:29:59Анализ уязвимостей современных СУБД Как же защитить базы данных от постоянных посягательств различных злоумышленников? Это непростой вопрос, который

-

2014-09-23 02:24:10Безопасность SAP в цифрах Согласно партнерскому соглашению с SAP, мы не имеем право публиковать подробную информацию о найденных уязвимостях до

-

2014-09-23 02:19:54Безопасность СУБД Обеспечение безопасности корпоративных баз данных - сегодня одна из самых актуальных тем. И это понятно. Однако парадокс

-

2014-09-23 02:11:35"Активные мероприятия": информационно-психологическое воздействие Активные мероприятия (сокращенно - “АМ”, жаргонное обозначение - “активка”) —

-

2014-09-23 02:07:16Риск-менеджмент в банке Кризис банковской системы вскрыл значительные недостатки в управлении рисками. В ряде банков вообще не было создано системы

-

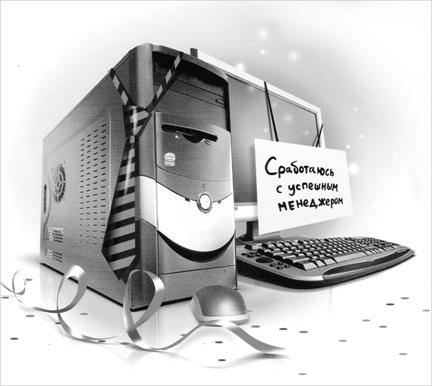

2014-09-23 01:57:02Как сквозь пальцы В основе исследования лежат обнародованные в СМИ случаи намеренной или случайной утечки охраняемой информации. По данным отчета, в

-

2014-09-23 01:53:02Китайские власти закрыли сайт по обучению хакеров В китайской провинции Хубэй арестованы три человека по подозрению во владении и управлении сайтом

-

2014-09-23 01:39:53Раскрытие информации Ежегодное исследование в сфере управления работой советов директоров, проведенное компанией Thomson Reuters*, выявило

-

2014-09-23 01:34:42За семью печатями, за семью паролями Вы не можете запомнить мало-мальски надежный пароль, где есть специальные символы, цифры, заглавные и строчные

-

2014-09-23 01:23:18В Интернет по паспорту Каждый сайт "гарантирует" неприкосновенность личных данных. Но мы уже неоднократно были свидетелями того, как персональные

-

2014-09-23 01:18:50Хакеры против специалистов по безопасности одерживают вверх Ежегодный отчет компании Cisco о кибербезопасности всемирно паутины рисует не столь

-

2014-09-23 01:05:09Персональные данные: классификация ИСПДн. Одним из первоочередных мероприятий, которое требуется осуществить при создании информационной системы

-

2014-09-23 01:00:10Безопасность: Выявление недетектируемых вредоносных файлов. Каждый пользователь, наверно, периодически сталкивается с ситуацией когда его ПК

-

2014-09-23 00:55:46Информационная безопасность. Практика — Введение. Данная статья является вводной частью целого курса статей, которая будет представлять собой мой

-

2014-09-23 00:46:59О преимуществах системного подхода к управлению рисками О системном подходе к обеспечению информационной безопасности не говорил разве что ленивый,

-

2014-09-23 00:40:12Ключевые требования к средствам анализа и оптимизации рисков. «BCM-Analyser» Данная статья определяет требования к системам анализа и оптимизации

-

2014-09-23 00:28:17Как должна распределяться ответственность за управление информационными рисками в организации Почему посещая службы информационной безопасности в

-

2014-09-23 00:21:19Профессия - Специалист по защите информации Человечество недолго развлекалось леденящими душу байками про то, как парочка хакеров взломала

-

2014-09-23 00:13:13Методологии управления ИТ-рисками Высокие технологии позволяют не только повысить эффективность бизнес-процессов, но и могут стать источником

-

2014-09-23 00:08:55Экономически оправданная безопасность Анализ и управление информационными рисками позволяет обеспечивать экономически оправданную информационную

-

2014-09-23 00:04:25Анализ рисков в управлении информационной безопасностью Вопросы практического применения анализа рисков в процессах управления информационной

-

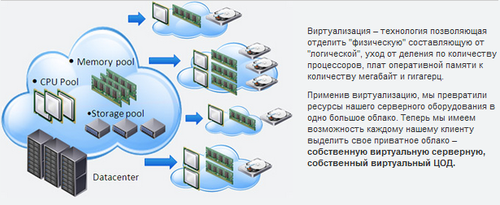

2014-09-22 23:59:28Знакомство с облаком ИТ-ГРАД на базе VMware vCloud Director - простота развертывания. В основе облачной инфраструктуры ИТ-ГРАД лежит правильное

-

2014-09-22 23:55:45Почему арендовать виртуальную машину - это лучше, чем купить физический сервер? Мы уже знакомили вас с услугами по аренде виртуальных машин компании

-

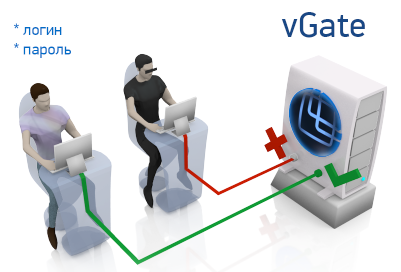

2014-09-22 23:50:29Возможности vGate R2 для защиты инфраструктуры VMware vSphere 5. Продолжаем вас знакомить с продуктом номер 1 - vGate R2, предназначенным для защиты

-

2014-09-22 23:46:50Вредоносный человеческий фактор Из машины сотрудника NASA пропал ноутбук, содержащий персональные данные большого количества работников организации

-

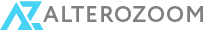

2014-09-22 23:43:07Последний рубеж защиты Развитие "облачных" сервисов и расширяющиеся возможности работы в удаленном доступе заставляют всерьез задуматься об

-

2014-09-22 23:37:40Управление рисками: обзор употребительных подходов Обзор подготовлен по материалам учебного курса "Основы информационной безопасности" доктора

-

2014-09-22 23:33:10Как управлять рисками информационной безопасности? При внедрении системы управления информационной безопасностью (СУИБ) в организации одной из